Kromě jiného musíme řešit i DDoS útoky na naši infrastrukturu. Naštěstí jich není tolik a umíme je zvládat.

DDoS útoků přibývá, můžete je naživo sledovat na mapě Digital Attack Map. Také my se s nimi musíme potýkat a bránit perimetr vlastní sítě. Snažíme se zajistit hlavně to, aby útok na jednu IP adresu neomezoval ostatní členy a jejich služby.

Jednoznačně nejvíc DDoS útoků u nás směřuje proti serverům, na kterých běží TeamSpeak. Jednotlivé klany různých online her se snaží získat výhodu tak, že odstřihnou komunikační server svých protivníků. Ti se pak nemohou v kritických situacích dohodnout.

Vypadá to jako vtip, ale děti si dnes jsou schopné skutečně zaplatit útok o síle 20 Gbps. Obvykle za útokem stojí botnety provozované na východ od nás, jejichž služby je možné objednat proti konkrétní IP adrese. Cena takového útoku se pohybuje okolo 200 dolarů za 24 hodin.

V současné době máme v každé lokalitě dva 10Gbps propoje s datacentrem, které nám do NIX.CZ pouští gigabit, do SIX.SK půl gigabitu a do zahraničí také půl. Po fyzické vrstvě k nám ale umí doputovat i 9Gpbs útok.

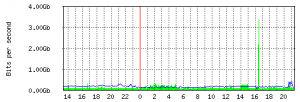

Problémem takového útoku je hlavně to, že nezasáhne jen jednu vybranou IP adresu, ale zahltí celou síť. Máme monitoring stavu sítě v Praze a v Brně a pokud k tomu dojde, ihned se o tom dozvíme. Takto útok vypadá na našem grafu provozu:

Pak záleží na tom, jak je útok intenzivní. Pokud se dokážeme dostat na vlastní routery, což je většinou možné, jednoduše přidáme cílovou IP adresu do filtrů a pošleme ho do blackhole pomocí RTBH. Jednoduše pomocí BGP community sdělíme Masteru, že má provoz pro danou adresu zahazovat už na své straně. Po několika hodinách pak ručně filtr vypneme a obvykle je klid.

Pokud je útok tak intenzivní, že přes něj není možné ani přistoupit k routeru, požádáme o vyřešení problému přímo Master. Oni pak ze svojí strany situaci zkontrolují a případně útok zablokují. Naštěstí to není potřeba dělat příliš často, obvykle k tomu dochází jednou za tři měsíce. Obvykle ale Master zavolá ještě dřív než si my sami všimneme problémů, protože tamní technici sami útok zarazí. Zatím se ještě nestalo, že by nějaký útok shodil celý Master.

Máme v plánu vylepšit vlastní infrastrukturu a pořídit do ní výkonnější routery. V současné době používáme MikroTik CCR1036 s 36 jádry a jejich výkon na některé typy útoků nestačí. Zejména nedávny SYN flood útok dokázal natolik zahltit conntrack (kvůli NAT pro naši vnitřní síť), že se routery složily.

Nakoupili jsme ale výkonnější MikroTik CCR1072, které mají 72 jader a chceme je postavit před ty současné jako nové hraniční routery. Nepoběží na nich conntrack (budou bezestavově přehazovat pakety) a mají výrazně víc výkonu, což dohromady pomůže ve zdolávání masivnějších útoků. Zároveň chceme využít možností výstupu statistik z Traffic-Flow a sbírat je na jednom serveru, který bude sám provádět analýzu a případně na útoky reagovat sám.

Předcházet všem útokům bez výpadků je bohužel velmi obtížné, podle zkušeností z ostatních sítí bychom museli mít kapacitu přibližně 40Gbps, abychom ustáli bez problémů valnou většinu útoků.